Los expertos de Kaspersky han detectado un crecimiento significativo de complejos correos electrónicos maliciosos dirigidos a organizaciones de varios países. Estos correos electrónicos se están distribuyendo como parte de una campaña coordinada que tiene como objetivo la propagación de Qbot y Emotet - dos notorios troyanos bancarios que funcionan como parte de redes de botnets. Ambas instancias de malware son capaces de robar los datos de los usuarios, recopilar datos en una red corporativa infectada, propagarse más allá en la red e instalar ransomware u otros troyanos en otros dispositivos de la red. Una de las funciones de Qbot es también acceder y robar correos electrónicos.

Aunque esta campaña lleva unos meses en marcha, su actividad aumentó rápidamente, pasando de unos 3.000 correos electrónicos en febrero de 2022 a unos 30.000 en marzo. Se han detectado correos electrónicos maliciosos en los idiomas inglés, francés, húngaro, italiano, noruego, polaco, ruso, esloveno y español.

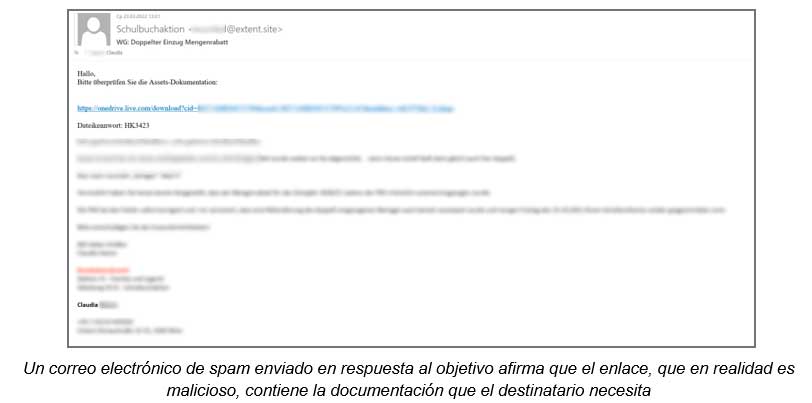

La campaña de propagación del malware se estructura de la siguiente manera: los ciberdelincuentes interceptan la correspondencia ya existente y envían a los destinatarios un correo electrónico que contiene un archivo o un enlace, que a menudo conduce a un servicio de alojamiento en la nube popular legítimo. El objetivo del correo electrónico es convencer a los usuarios de que (i) sigan el enlace y descarguen un documento archivado y lo abran, a veces utilizando una contraseña mencionada en el correo electrónico, o (ii) simplemente abran un archivo adjunto del correo electrónico. Para convencer a los usuarios de que abran o descarguen el archivo, los atacantes suelen afirmar que contiene alguna información importante, como una oferta comercial.

Este documento archivado es detectado por Kaspersky como HEUR:Trojan.MSOffice.Generic. En la mayoría de los casos descarga y lanza una biblioteca dinámica Qbot, pero Kaspersky también ha observado que algunos de estos documentos descargan Emotet en su lugar.

Comentando la campaña, Andrey Kovtun, experto en seguridad de Kaspersky, dijo: "Imitar la correspondencia de trabajo es un truco común empleado por los ciberdelincuentes; sin embargo, esta campaña es más complicada, ya que los atacantes interceptan una conversación existente y esencialmente se insertan en ella, lo que hace que estos mensajes sean más difíciles de detectar. Aunque este esquema puede parecerse a los ataques de compromiso del correo electrónico empresarial (BEC-attacks) -en los que los atacantes se hacen pasar por un colega y mantienen una conversación con la víctima-, aquí los atacantes no se dirigen a personas concretas; la correspondencia empresarial es sólo una forma inteligente de aumentar las posibilidades de que el destinatario abra los archivos."

Para mantenerse a salvo de los ataques de Qbot y Emotet, Kaspersky recomienda lo siguiente:

José Buitrago